技術要素 - 11.セキュリティ - 1.情報セキュリティ - 7.攻撃手法

【 rootkit 】

不正な行為を行うためのプログラムを取りまとめたパッケージ。不正アクセスのために利用され、侵入されたコンピュータに仕掛けられる。不正なプログラムの動きを見えないように隠したりします。

【 バックドア 】

本来はIDやパスワードを使って通信を利用したり、使用権を確認するコンピュータに接続できる機能を、不正に利用するために、コンピュータ内に(他人に知られる事無く)設けられた通信接続の機能を指す。

【 キーロガー 】

システムの動作テストや自動実行のためにキー入力情報を記録するプログラム

【 クリックジャッキング 】

Webブラウザを使っているユーザーがWebコンテンツ上のボタンを気付かないうちにクリックさせられて、クラッカにユーザーの振る舞いをコントロールされてしまうことを言う。

クリックジャッキングでよく取り上げられる手法は、ユーザーがアクセスしているWebサイトに“見えないボタン”を配置しておき、そのボタンをユーザーに押させるというものである。

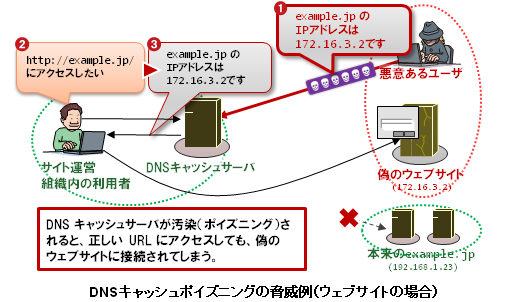

【 DNS キャッシュポイズニング 】

DNSサーバーに一時的に保存(キャッシュ)してあるホスト名とIPアドレスの対応情報を偽の情報に書き換える攻撃のことである。この攻撃を受けると、ユーザーのWebブラウザは偽のWebサイトに誘導されてしまう。

【 クロスサイトスクリプティング攻撃 】

攻撃者が対象となるサイトとは異なるサイトからスクリプトを送り込み、訪問者に実行せしめることから、クロスサイト(サイトを横断した)スクリプティング(スクリプト処理)と呼ばれる。

【 クロスサイトリクエストフォージェリ 】(Cross Site Request Forgeries : CSRF)

Webサイトにスクリプトや自動転送(HTTPリダイレクト)を仕込むことによって、閲覧者に意図せず別のWebサイト上で何らかの操作(掲示板への書き込みなど)を行わせる攻撃手法。

ユーザはCSRFの仕込まれたサイトにアクセスすることによって、特定の掲示板やアンケートなどに書き込まされたり、オンラインショップで買い物をさせられたりしてしまう。ブラウザでアクセスしただけで実行されてしまうため、ユーザが閲覧前に危険が無いかを調べて回避するのは現実的には難しい。

【 セッションハイジャック 】

セッション(WWWにおけるアクセス単位のこと)を管理するセッションIDやセッション・クッキー(セッション管理に使用するためのクッキー)を盗むことにより、悪意の者が、別のユーザーになりすまし、そのユーザーが使用するマシンとは別のコンピューターからインターネットにアクセスするという不正アクセスの手口、またはそうした危険性そのものを指す。

セッションIDが類推可能な規則的な文字列であったり、セキュアでない通信経路で盗聴されたりすると、悪意の者にセッション自体を横取りされる可能性がある。セッションが盗まれると、そのセッションを利用していたユーザーになりすましたアクセスが行えるため、個人情報が盗まれたり、コンピュータに侵入されたりする危険性がある。

【 ディレクトリトラバーサル 】

ディレクトリ・トラバーサルとは、Webサーバーの管理者が公開(許可)していないディレクトリ・ファイルにアクセスする攻撃手法です。

「../」のような文字列を使ってWebサーバーのディレクトリ・パスをさかのぼり(横断して)、公開されていないディレクトリにアクセスする

【 ドライブバイダウンロード 】

ドライブ・バイ・ダウンロード攻撃とは、ウェブサイトを閲覧した際に、パソコン利用者の意図に関わらず、ウイルスなどの不正プログラムをパソコンにダウンロードさせる攻撃のことをいいます。

ドライブ・バイ・ダウンロード攻撃では、主に利用者のパソコンの OS やアプリケーションなどの脆弱性が悪用されます。

【 SQL インジェクション 】

SQLインジェクションとは、Webアプリケーションに不正なSQL文を実行させることにより、データを改ざんしたり破壊する手法のことである。

【 サイドチャネル攻撃 】

暗号を解読するための手法で、暗号装置の動作状況を様々な物理的手段で観察することにより、装置内部の暗号情報を取得しようとする攻撃方法である。

暗号を処理する装置が発する電磁波や熱などを外部 から観測することで暗号解読の手がかりを得ようとする。

【 ゼロデイ攻撃 】

OSやアプリケーションのセキュリティ・ホールを修正するパッチが提供されるより前に、実際にそのセキュリティ・ホールを突いて攻撃が行われること。

【 第三者中継 】

メール送信者とも受信者とも関係ない第三者のメールサーバを利用して、メールを中継させること。

こうした状態にあるメールサーバは、SPAMメールの踏台(中継地)として利用されることが多くなり、SPAMメールを受け取った受信者から苦情等のメールを多数受け取る可能性が高くなります。

【 フィッシング 】

金融機関(銀行やクレジットカード会社)などを装ったメールを送り、住所、氏名、銀行口座番号、クレジットカード番号などの個人情報を詐取する行為。

【 IP スプーフィング 】

IPアドレス偽装攻撃とも呼ばれ、攻撃元を隠ぺいするために、偽の送信元IPアドレスを持ったパケットを作成し送ること。

IPパケットの送信元IPアドレスを,攻撃対象のホストが信頼するIPアドレスに書き換えて 送信し,侵入を試みるクラッキング手法

【 フットプリンティング 】

目標としているコンピュータに攻撃(DoS・スパム・侵入・データ破壊など)を行う前に行う情報収集のこと。Webのエラーメッセージなどから目標となるコンピュータにはどんな弱点があるのかを発見したり、攻撃するためのツールを選択するためWHOISのデータベース検索を行う方法などがある。

【 DoS 攻撃 】(Denial of Service)

攻撃者は、攻撃対象のサーバーにリクエストを送ります。この時に利用するリクエストは特別なものである必要はありません。例えばターゲット・サーバーがWebサーバーでしたら、通常のHTTPリクエストでも良いのです。ただし、これを大量に送信します。ターゲットとなるサーバーでは、リクエストに対応しようとしてサーバー内のリソースを消費します。すると、他のユーザーからの要求に対応できなくなり、結果としてサービスが提供できない状態になってしまいます。

【 DDoS 攻撃 】(Distributed Denial of Service)

踏み台と呼ばれる攻撃者が勝手に利用する第三者のコンピュータを大量に利用して、目的のサーバに処理能力を超える負荷を集中的にかけることで、そのサーバをダウンさせ、サービスを停止させる行為

【 電子メール爆弾 】(Mail Bomb)

特定のメールサーバに対して大量、あるいは大容量のメールを送りつけ、メールの利用を困難とする攻撃方法のことです。

特定のメールサーバに対して、通常ではありえない多数のメール、あるいは巨大な添付ファイル付きのメールを送りつけることによる嫌がらせの一種です。

【 標的型攻撃 】

個人情報や技術情報、機密情報などの知的財産、そして金銭的利益や破壊行為を目的として、特定の組織やサービス、個人に対して行われるサイバー攻撃です。

- APT攻撃

「高度な(Advanced)」「持続的(Persistent)」「脅威(Threat)」の頭文字からもわかるように、特定のターゲットに狙いを定めて、あらゆる方法や手段を用いて侵入・潜伏します。潜伏後、数ヶ月から数年をかけて継続的に攻撃を行うため企業にとっては大きな脅威となります。 - 水飲み場型攻撃

攻撃対象のユーザーがよく利用するWebサイトを不正に改ざんすることで、ウイルスに感染させようとする攻撃である。 - やり取り型攻撃

メールなどでのやり取りを経て担当者の油断を誘い、安心させてからウイルス付きのメールを送信してくる手口。

【 ボットネット 】(botnet ゾンビクラスタ)

攻撃者の指令や遠隔操作などを受け入れるよう、コンピュータウイルスなどに感染させた多数のコンピュータを組織したネットワーク。

【 C&Cサーバ 】(コマンド&コントロール サーバ)

ゾンビコンピュータ(クラッカー、コンピュータウイルス、またはトロイの木馬の攻撃によって、遠隔操作で悪用できる状態のままインターネットに接続しているコンピュータを指す。)やボットネット(クラッカーがトロイの木馬やその他の悪意あるプログラムを使用して乗っ取った多数のゾンビコンピュータ(ゾンビPC)で構成されるネットワークのことを指す。)に対して、制御や命令を発行したりするためのサーバーのこと

【 SEOポイズニング 】

SEO(Search Engine Optimization:検索エンジン最適化)ポイズニングとは、検索エンジンに用意された検索エンジン最適化機能を悪用して、悪意のあるサイトを検索結果の上位に表示させる行為です。この手口により、Google や Yahoo 等の検索エンジンを使い、人気の高い検索キーワードに対して、悪意のあるウェブサイトに利用者が誘いこまれる。

【 OSコマンド・インジェクション 】

OSコマンド・インジェクションとは、ウェブサーバ上の任意のOSコマンドが実行されてしまう問題です。これにより、ウェブサーバを不正に操作され、重要情報などが盗まれたり、攻撃の踏み台に悪用される場合があります。

【 中間者攻撃 】(MITM攻撃:Man in the middle attack)

中間者攻撃とは、攻撃者がクライアントとサーバとの通信の間に割り込み、クライアントと攻撃者との間の通信を攻撃者とサーバとの間の通信として中継することによって正規の相互認証が行われているようにしてセキュリティを破る攻撃手法である。

【 MITB 】(Man in the Browser)

MITB攻撃用のマルウェアにパソコンを感染させ、そのパソコンで動作しているブラウザを乗っ取り、通信内容を盗聴したり、改ざんしたりする攻撃のことで、中間者攻撃(MITM攻撃)の一つとされています。

MITB攻撃を防御するための対策として、SSLは効果を発揮しません。なぜならMITB攻撃はフィッシング詐欺とは異なり、ユーザーが正規サイトに接続することが前提の攻撃だからです。

【 マクロウィルス 】

ソフトウェアのマクロ機能を悪用して作成されたコンピュータウィルスのこと。

【 ランサムウェア 】

感染したPCをロックしたり、ファイルを暗号化したりすることによって使用不能にしたのち、元に戻すことと引き換えに「身代金」を要求する不正プログラムです。身代金要求型不正プログラムとも呼ばれます。

【 クローキング 】

ウェブブラウザがウェブサーバにアクセスする場合、最初にヘッダ情報としてユーザエージェント情報を送信するが、その情報から検索エンジンのクローラかどうか判定し、クローラであれば特別に用意されたページを出力する。それ以外の一般のユーザによるアクセスでは通常のページを出力する。クローラにはクローラ向けの特別に用意したページを表示し、ユーザーがアクセスした場合は、ユーザー用のページを表示すること。クローラ用のページを表示することで検索エンジン最適化を行うことができ、通常のページには手を加えることなく、検索エンジンでの上位表示が行えることになる。

【 ブラッシング詐欺 】

ブラッシング詐欺は、通販サイトで出品者が注文件数を増やし、高評価を得るために行うオンライン詐欺の一つです。相手の同意なしに勝手に商品を送りつけ、受取人を装って通販サイトに高評価のレビューを書き込む手法です。高評価を得ると、出品者は信頼度が上がり、その後の取引がやりやすくなります。

評価を上げたい「販売業者」が「ブラッシング業者(ブラッシャー)」に報酬と商品購入代金を渡し、ブラッシャーは通販サイトで販売業者の商品を購入します。販売業者は「空の箱」や「ジャンク品」などをブラッシャーが入力した住所に発送します。その後、受取人に荷物が届くと、注文が成立したとみなされ、レビューを書き込めるようになります。

そして、あたかも受取人が書いたように、大手通販サイトに「高評価のレビュー」を書き込むという手口です。これは一種の「成りすまし」です。

具体的には、ブラッシング業者はインターネットなどで流通している「住所」「名前」の個人情報データを裏で入手し、入手した住所と名前の数だけアカウントを新規作成します。作ったアカウントで品物をたくさん購入するとブラッシング業者はレビューの書き込みができます。レビューを書けるアカウントがたくさんあると、自由自在に書き込んで点数を上げられます。

アマゾンなどの通販サイトの個人情報(住所・名前など)が盗まれるか漏洩されて詐欺のブラッシング業者に渡っていることは間違いありません。

【 総当り攻撃(ブルートフォース) 】

暗号解読手法の一つ。考えられる全ての鍵をリストアップし、片っ端から解読を試みる方法。

暗号や暗証番号などにおいて、可能な組み合わせを全て入力して解読していく、暗号読解方法の1つ。

どのような形態の暗号に対しても攻撃できるが、暗号の長さが増えると考えられるパターンの数は増大し続けるため効率の悪い攻撃方法ではあるが、実際の攻撃はコンピュータが行なうため、時間さえかければ有効な方法であるといえる。

逆総当たり攻撃というものもあり、あるサービスのアカウント名のリストを元に、多くの人が使うと思われる単純なパスワードは固定して、アカウントを順番に入力して、ログインを試みて、アカウントを乗っ取るという手法である。

パスワードではなくIDの方に総当たり攻撃をしかけます。

【 辞書攻撃 】

クラッカーが特定のコンピュータに設定されたパスワードを調べたり、スパム送信者が送信先のメールアドレスを決める際に用いる手法である。

パスワードの割り出しなどの不明な文字列の推測を効率よく行う手法の一つで、辞書や人名録など人間にとって意味のある単語のリストを使ってパスワードを破る方法。

【 パスワードリスト攻撃 】

何らかの手法によりあらかじめ入手してリスト化したID・パスワードを利用して、ログインを試み、結果として利用者のアカウントで不正にログインされてしまう攻撃です。

- 平成31年度春期 問37 パスワードリスト攻撃

- 平成31年度秋期 問35 DNSキャッシュ

- 平成31年度秋期 問39 バックドア

- 平成31年度秋期 問41 SEOポイズニング

- 平成30年度春期 問36 ドライブバイダウンロード

- 平成30年度秋期 問37 ブルートフォース攻撃

- 平成30年度秋期 問41 C&Cサーバ

- 平成30年度秋期 問45 第三者中継

- 平成29年度春期 問36 DNSキャッシュポイズニング

- 平成29年度春期 問37 ディレクトリトラバーサル

www.it-shikaku.jp